|

|

|

Introduction

|

|

|

Nous vous conseillons de lire

l'apercu du système avant cette page.

Nous discutons à présent des différents types d'attaques (par puissance

croissante) qui peuvent être envisagées contre un système de marquage.

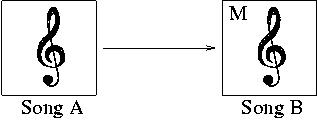

D'abord, on a le morceau de musique A. Ensuite, il est marqué pour

produire le morceau B.

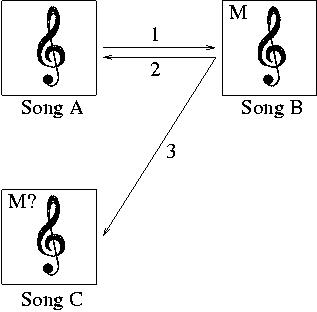

On peut attaquer le système de deux manières. La première consiste évidemment

à récupérer A. La deuxième plus facile, est de créer un nouveau morceau C

qui (a) sera d'une qualité comparable à A (b) ne comportera pas de marque

détectable. Notons qu'il existe une attaque de ce type marchant à coup sur:

demander à des musiciens de déchiffer et réenregister le morceau :)

On peut attaquer le système de deux manières. La première consiste évidemment

à récupérer A. La deuxième plus facile, est de créer un nouveau morceau C

qui (a) sera d'une qualité comparable à A (b) ne comportera pas de marque

détectable. Notons qu'il existe une attaque de ce type marchant à coup sur:

demander à des musiciens de déchiffer et réenregister le morceau :)

Ainsi, suivant la connaissance que l'on a de l'algorithme de marquage,

nous distinguons trois types d'attaques :

Ainsi, suivant la connaissance que l'on a de l'algorithme de marquage,

nous distinguons trois types d'attaques :

- Attaque aléatoire Ici, on ne cherche pas à comprendre

comment l'algorithme de marquage fonctionne. On se contente de lui appliquer

des transformation et on espère que la marque ne sera plus détectée.

Si l'on peut obtenir des réponses rapides de l'Oracle (ce qui n'était pas

la cas lors du concours), cette méthode est envisageable. Cependant,

on risque d'avoir besoin d'un très grand nombre d'essais avant d'arriver

à effectivement supprimer la marque. Par ailleurs, il faut s'assurer que

la qualité du morceau après l'attaque reste acceptable.

Ce type d'attaque peut difficilement être automatisé.

- Attaque dirigée Pour effectuer cette attaque, il faut

comprendre, au moins partiellement comment fonctionne l'algorithme.

Cette attaque consiste à appliquer les transformations qui ont les plus grandes

chances de perturber la détection. Par exemple, si l'on sait que l'algorithme

ne modifie que la phase du signal, on peut essayer d'appliquer un filtre

passe-tout ou une transformatio, similaire. Naturellement, plus on

comprend l'algorithme, et plus on a de chance de réussir.

Il peut être possible de semi-automatiser cette méthode. Les seuls problèmes

sont : (a) on ne peut être sûr que l'attaque marchera pour tout

les morceaux, (b) on ne peut être sûr que la qualité après attaque sera

suffisante pour tout les morceaux.

- Attaque chirurgicale Cette attaque ne peut s'effectuer

que si l'on possède une compréhension presque totale des mécanismes

de l'algorithme de marquage. On applique alors une transformation qui

supprime uniquement la partie correspondant à la marque qui a été insérée

et l'on récupère exactement le morceau original. Cette attaque est

évidemment très puissante. Il n'y a plus de problème lié à l'audibilité

(la qualité est en fait meilleure que celle du morceau marqué), et l'on

est sûr que l'attaque marche dans tout les cas.

A partir d'une telle attaque, il serait possible de coder un filtre

qui supprimerait automatiquement la marque de tous les morceaux

téléchargés sur votre ordinateur, rendant donc le système de protection

totalement inutile.

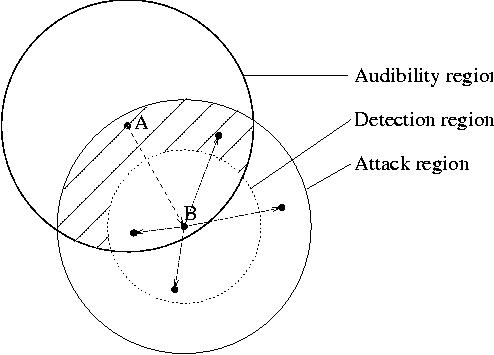

On peut plus ou moins résumer ces attaques dans le schéma suivant.

Le morceau original est A. Le morceau marqué est B. La zone hachurée

est celle où l'on souhaite aboutir, c'est-à-dire en dehors de la

zone de détection, mais à l'intérieur de celle d'audibilité (cette zone

est probablement bien plus petite en pratique). Quand on utilise un

attaque aléatoire, cela peut prendre beaucoup de temps (peut-être des

jours) pour y aboutir. Si l'on dispose d'une attaque dirigée, les chances

de tomber dans la bonne zone sont bien meilleures. Elles peuvent mêmes

peut-être être proche de 1 si l'attaque est très dirigée. Finalement,

si l'attaque est chirurgicale, on gagne à tout les coups :)

|

|

|